Когда решают секунды, или почему криптоиндустрии критически важно сократить время реагирования на киберугрозы

В первой половине 2025 года хакеры похитили более $3 млрд в криптовалютах. В ряде случаев средства начинали выводиться в течение нескольких секунд после взлома, а полный цикл отмывания завершался до того, как инцидент становился публично известен.

Традиционные механизмы противодействия отмыванию (AML) в таких условиях теряют эффективность. Среднее время между началом атаки и ее раскрытием превышает 20 часов, и за это время злоумышленники успевают перевести активы через несколько площадок, сделать их неотслеживаемыми и вывести в фиат. В результате даже крупные площадки, соблюдающие все AML-требования, рискуют оказаться невольными звеньями в цепочке отмывания, а формальное соблюдение процедур не гарантирует защиту от репутационных и регуляторных рисков.

Давайте разберемся, как компаниям анализировать скорость и маршруты перемещения украденных криптоактивов, а также как эффективно защитить свои активы от злоумышленников.

Статья основана на отчете Gone Fast: Laundering Timing Report компании Global Ledger за первое полугодие 2025 года.

Масштабы и новые реалии криптовзломов

В 2025 году угрозы для криптоиндустрии меняются не только количественно, но и качественно. За первые шесть месяцев 2025 года зафиксировано 119 атак, что уже в полтора раза больше показателя за весь 2024 год.

Централизованные биржи остаются наиболее привлекательными для преступников, на них приходится 54% всех потерь, которые составили $1,6 млрд. На втором месте — уязвимости в смарт-контрактах, которые привели к ущербу на $517,8 млн. Третью позицию с потерями в $351,3 млн заняли компрометации личных криптокошельков.

При этом характер атак смещается от поиска технических ошибок к эксплуатации системных уязвимостей:

- атаки с использованием вредоносных разрешений (malicious approvals), на которые пришлось всего 7% всех случаев, привели к краже $1,46 млрд;

- эксплойты смарт-контрактов привели к краже $365,5 млн, но на них пришлось около 70% всех инцидентов;

- компрометация приватных ключей была задействована в 16% случаев, в результате чего злоумышленникам удалось украсть $650,05 млн;

- схемы Rug pull были эффективны в 6% случаев, обеспечив ущерб в $514,07.

Текущая динамика указывает на рост интереса злоумышленников к слабым местам в управлении ключами, интерфейсах и поведении пользователей. Участники рынка должны переоценить приоритеты, ведь как показывают цифры распространенность угрозы не всегда коррелирует с ее потенциальным ущербом.

Скорость как решающий фактор

Одной из ключевых особенностей кибератак в 2025 году стала их стремительность. По данным Global Ledger, в 68% случаев средства начинали перемещаться еще до того, как информация о взломе становилась публичной. В 22,7% атак процесс отмывания завершался полностью до момента раскрытия инцидента.

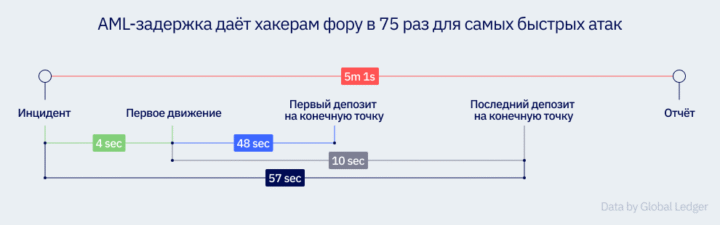

Абсолютный рекорд скорости — 4 секунды от момента взлома до первого перевода. Минимальное время от первого движения средств до первого депозита на конечный адрес составило 48 секунд. Полный цикл отмывания в самых быстрых случаях занимал 2 минуты 57 секунд. Даже средние сценарии показывают критический разрыв — минимальное время от инцидента до первой публикации о нем в системе оповещений составило 5 минут 1 секунду, то есть в 75 раз медленнее, чем реакция самых быстрых атакующих.

В среднем от начала взлома до первого движения средств проходит 15,1 часа. Публичное раскрытие занимает 37,2 часа, что дает преступникам более 20 часов форы. Среднее время достижения первого конечного адреса — 88 часов, а полного вывода — 195,5 часов. При этом значительная часть атак завершается до этого срока, и только 4,6% средств удается вернуть.

Эта разница дает преступникам критическое преимущество. За часы до официального объявления они успевают перевести активы через несколько площадок, разделить их на множество транзакций и обналичить или переместить в экосистемы, где отследить средства значительно сложнее. Даже при использовании современных инструментов мониторинга и заморозки активов, в таких условиях значительная часть средств оказывается безвозвратно потеряна.

Каналы перемещения украденных средств

Структура перемещения украденных средств в 2025 году также заметно изменилась. Главным инструментом стали кроссчейн-мосты. Через них прошло более половины всех похищенных активов за первое полугодие. Через криптомиксеры, которые ранее являлись самыми популярными каналами перемещения похищенных активов, злоумышленники вывели около 11% украденных средств. Популярность мостов объясняется высокой пропускной способностью, скоростью транзакций и сравнительно низким уровнем регуляторного контроля.

Централизованные биржи остаются основным офф-рампом для злоумышленников. В 2025 году около 15% украденных средств были перемещены на счета CEX. Несмотря на развитие децентрализованных платформ, через DeFi-решения прошло только 5,6% похищенных активов. Криптобиржи, даже при соблюдении требований комплаенса, часто сталкиваются с тем, что к моменту выявления подозрительных средств через них уже успели пройти несколько транзакций с украденными ативами.

Примером резонансного инцидента стал взлом Bybit, в котором $1,38 млрд из $1,456 млрд похищенных средств было выведено через кроссчейн-мосты. На этом примере четко видно, что злоумышленники предпочитают инструменты позволяющие быстро и крупными траншами перемещать средства между сетями.

Аналитики Global Ledger также отмечают, что в 2025 году не все украденные активы были сразу потрачены хакерами. Более половины похищенных средств оставались без движения, почти 13% были заморожены или сожжены, и только 4,6% удалось вернуть.

Почему существующие AML-процедуры не справляются

Даже когда площадки используют современные инструменты мониторинга, их эффективность снижается из-за задержек в процессе обработки инцидентов. Среднее «окно» для реакции, когда украденные средства уже поступили на платформу, составляет 10–15 минут. Если за это время не принять меры, активы уходят в миксеры, на другие биржи или обналичиваются. После этого вернуть их практически невозможно.

Большинство операторов применяют схему ручной проверки подозрительных транзакций. Такая модель не рассчитана на мгновенное реагирование и часто работает с опозданием. Дополнительное время теряется на верификацию запроса, подтверждение полномочий инициатора и согласование действий.

Критические факторы, замедляющие работу AML-процедур:

- ручные проверки вместо автоматизированного анализа в реальном времени;

- задержка в обмене информацией между платформой и правоохранительными органами;

- правовые ограничения, например, компании могут заморозить средства на срок до семи дней, а полиции требуется более 30 дней для изъятия;

- сложность международного взаимодействия и отсутствие единых стандартов по определению статуса цифровых активов.

В результате многие инциденты, которые могли быть предотвращены или ограничены в ущербе, остаются без эффективных мер. При текущих темпах раскрытия атак AML-команды часто узнают о них уже после того, как средства безвозвратно исчезли.

Что поможет AML-командам действовать быстрее

Сокращение времени реакции на кибератаки требует одновременных изменений в технологиях, организационных процессах и взаимодействии между участниками рынка. В ситуации, когда средства могут быть отмыты за минуты, приоритетом становится мгновенное выявление и блокировка подозрительных транзакций.

Среди ключевых мер:

- Автоматизированный анализ в режиме реального времени с применением искусственного интеллекта (AI). Такие системы должны сопоставлять транзакции с тысячами известных шаблонов мошенничества, выявлять аномалии и новые типы атак, а также непрерывно обучаться на данных о свежих инцидентах.

- Платформенно-ориентированная разведка. К ним относятся анализ поведения пользователей, цифровой анализ устройств, отслеживание попыток входа в систему и внутренних сигналов риска. Такой подход позволит выявлять угрозы, которые невозможно обнаружить с помощью внешних сервисов.

- Блокировка на уровне фронтенда. Интеграция сигналов риска от аналитических и инфраструктурных партнеров прямо в пользовательский интерфейс, чтобы предотвратить отправку транзакции, если кошелек помечен как подозрительный.

- Координация с инфраструктурными провайдерами и эмитентами токенов. Стейблкоины с функцией заморозки средств, например, USDC и USDT, позволяют остановить транзакции в считанные секунды при подтвержденной угрозе.

- Прямые каналы связи с правоохранительными органами. Стандартизация формата запросов на заморозку (ID дела, адреса, TxID, AML-флаги), выделенные контактные лица и заранее подписанные меморандумы о сотрудничестве сокращают время реакции.

- Развитие процедур эскалации. Четкий и задокументированный процесс действий при выявлении инцидента, включающий автоматическую блокировку и немедленное уведомление ответственных лиц, снижает риск репутационных и лицензионных последствий.

«Чтобы действительно опережать злоумышленников, нужны собственные системы аналитики и поведенческого мониторинга. Только сама платформа видит уникальные сигналы, которые позволяют выявить атаку на ранней стадии», — отмечает Макс Крупышев, CEO CoinsPaid.

В условиях, когда преступники используют форы в десятки часов и скорость, измеряемую секундами, формальное соблюдение регуляторных норм перестает быть защитой. Для регулятора непреднамеренное участие в цепочке отмывания не является оправданием и может повлечь санкции, потерю лицензии и репутационные убытки.

«Если мы будем реагировать так же, как сегодня, AML останется инструментом для постфактум-отчетности, а не для защиты активов. Время реакции должно измеряться секундами, иначе мы проиграем по определению», — отмечается в отчете Global Ledger.

Будущее AML в криптовалютной индустрии напрямую зависит от способности действовать быстрее атакующих. Это потребует автоматизации процессов, внедрения поведенческой аналитики и плотного взаимодействия между платформами, инфраструктурными игроками и правоохранительными органами. Те, кто смогут выстроить такую модель, получат не только конкурентное преимущество, но и доверие клиентов.