Криптовалюта продолжает набирать популярность среди обычных пользователей и в бизнес-среде, выступая в роли платежного инструмента, инвестиционного и резервного актива. Об этом говорят факты:

- по состоянию на конец 2024 года более 90% людей во всем мире слышали о криптовалютах, а 42% — владеют или ранее владели ими;

- общий объем транзакций с использованием стейблкоинов в 2024 году достиг $27,6 трлн, превысив совокупный объем переводов в платежных сетях Visa и Mastercard;

- к концу апреля 2025 года различные институциональные инвесторы, включая правительства, управляющих активами, частные и публичные компании, владели более чем 3,16 млн BTC.

Однако с ростом популярности криптовалют увеличиваются и риски, сопутствующие их использованию. Редакция CP Media подчеркивает необходимость внимательного подхода к вопросам безопасности при использовании цифровых активов и подготовила список базовых рекомендаций, которые позволят пользователям избежать наиболее распространенных ошибок.

Подход к хранению цифровых активов

Хранение всех активов на одном кошельке или в одном сервисе увеличивает риск их полной утраты в случае взлома, технического сбоя или пользовательской ошибки. В этом контексте пользователям имеет смысл разделять активы между разными типами хранилищ:

- аппаратные холодные кошельки подходят для хранения основных средств, которые не планируется использовать;

- программные горячие некастодиальные кошельки — подходят для хранения средств, которые предполагается использовать в обозримой перспективе;

- горячие кастодиальные кошельки на торговых платформах полезны для осуществления торговых или обменных операций.

Соответственно, инвестиционные активы и финансовые резервы лучше хранить на аппаратных кошельках, а на горячие кошельки переводить лишь те средства, которые предполагается каким-либо образом использовать.

Бизнес-пользователям будут полезны multisig-кошельки, которые для авторизации транзакции требуют использования нескольких приватных ключей, что создает дополнительный уровень защиты активов.

Надежное хранение доступов к кошелькам

Одним из самых распространенных сценариев утраты доступа к кошелькам является потеря seed-фразы. По оценке Chainalysis, по состоянию на 2022 год навсегда утраченным считался доступ к адресам, на которых хранится около 3,7 млн BTC, что составляет примерно пятую часть всего объема эмиссии Bitcoin.

Рекомендация: seed-фразу (приватный ключ), которая генерируется при создании криптовалютного кошелька, необходимо фиксировать таким образом, чтобы свести к минимуму вероятность ее потери. В этом контексте различные советы отличаются в деталях, но сходятся в том, что seed-фразу следует фиксировать на электронных или физических носителях с высоким уровнем защиты в нескольких копиях и не передавать никому ни при каких обстоятельствах.

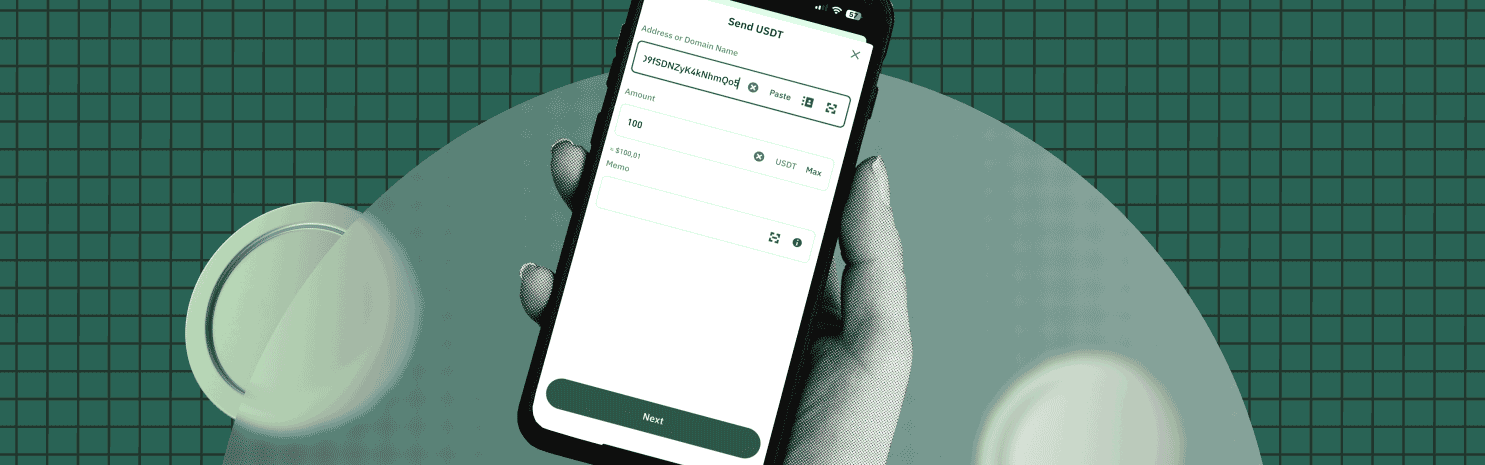

Проверка криптовалютных адресов при переводах

Необратимость транзакций — это достоинство блокчейн-технологий, которое в определенных обстоятельствах может быть и недостатком, поскольку не оставляет пользователям права на ошибку при указании адреса получателя.

Типичные причины ошибок:

- ошибки при ручном введении адреса;

- автозамена адреса вредоносным ПО (clipboard hijacking);

- отправка средств на адреса устаревших или неактивных смарт-контрактов;

- использование адреса в неправильной сети — например, отправка токенов стандарта ERC-20 на адрес в сети Bitcoin.

Показательным примером ошибки при копировании адреса является инцидент, в ходе которого 13 ноября 2022 года криптобиржа Crypto.com отправила более 320 000 ETH на адрес криптобиржи Gate. Как в итоге сообщили представители биржи, предполагалось переместить средства на новый адрес холодного хранения, но в результате «человеческого фактора» активы были отправлены на адрес конкурирующей платформы.

Рекомендации:

- избегать ручного ввода адресов — только копирование или сканирование QR-кода;

- внимательно проверять первые и последние 6–8 символов адреса перед отправкой;

- проверять соответствие блокчейн-сети и стандарта токена перед отправкой;

- при необходимости осуществления крупных переводов следует сперва отправить тестовую транзакцию на небольшую сумму.

Рекомендуется также использовать функции криптовалютных кошельков и платформ, которые помогают снизить риск ошибок — верификацию адресов через QR-коды, создание списков доверенных адресов, автоматическую проверку сети токена и аналогичные инструменты.

Осведомленность об актуальных методах мошенничества

Сложно назвать это азами, но невозможно говорить про безопасность, не упомянув про криптовалютных мошенников. Стоит отметить, что простые пользователи практически не могут противодействовать хакерам, поскольку хакеры «отнимают силой» — в этом контексте остается лишь анализировать уровень надежности конкретных платформ и программных продуктов, прежде чем начинать их использование, а также применять на практике все доступные средства защиты.

В то же время мошенники вынуждают жертву «отдавать добровольно», поэтому пользователи могут им противодействовать, проявляя внимательность и осторожность, но главное — будучи осведомленными про основные методы мошенничества, в основе которых сегодня лежит социальная инженерия.

Социальная инженерия

Социальная инженерия — это общее обозначение для мошеннических схем, позволяющих получить доступ к активам или конфиденциальной информации. В основе социальной инженерии лежат методы психологических манипуляций.

Про социальную инженерию важно понимать, что она объединяет и использует все самые современные технические решения, доступные мошенникам, но опирается в первую очередь на невнимательность, внушаемость и управляемость самих пользователей. Общие потери от криптовалютного мошенничества, которое осуществлялось посредством социальной инженерии, достигли $5,8 млрд в 2024 году, по данным FBI Internet Crime Report.

Основной механизм социальной инженерии — завоевать доверие пользователя и заставить его совершить необходимое действие. Так, в числе наиболее распространенных методов социальной инженерии:

- Cпуфинг (Spoofing) — схема, в которой злоумышленник успешно маскируется под другого человека путем фальсификации данных и в ходе общения получает конфиденциальную информацию или вынуждает жертву совершить определенные действия.

- «Забой свиней» (Pig Butchering) предполагает выстраивание доверительных отношений между мошенником и его жертвой в ходе онлайн-общения. Цель метода — убедить жертву добровольно отдать активы, например, инвестировать в мошеннический проект.

- Романтические аферы (Romance Scams), которые являются частным примером «забоя свиней», предполагают формирование романтических связей через популярные соцсети или приложения для знакомств. Общение может длиться недели или месяцы, чтобы создать прочную эмоциональную привязанность, после чего начинается психологическое давление и манипуляции с целью получения средств.

По данным приведенного выше отчета FBI в течение одного лишь 2024 года в США в результате спуфинга было украдено свыше $70 млн, потери от романтических мошенничеств составили $672 млн, а в результате использования различных схем Pig Butchering было украдено $4,57 млрд — около 79% всех потерь от криптовалютных мошенничеств за год.

Важно отметить, что существуют десятки методов социальной инженерии, некоторые их которых основываются исключительно на психологических манипуляциях, другие — на комбинациях психологии и вредоносного ПО.

Единственный способ не стать жертвой социальной инженерии — бдительность, здравый смысл и информационная гигиена.

В условиях развития AI-решений и deepfake-инструментов приходится с максимальным подозрением относиться к странному поведению онлайн-знакомых, заманчивым инвестиционным предложениям, письму о внезапном наследстве от неизвестного родственника, размещению подозрительных ссылок на любимом форуме, внезапно отправленному файлу в деловой переписке и даже видео-звонку старого знакомого, который звонит с незнакомого номера и просит одолжить денег.

Фишинговые атаки

Фишинг является одной из наиболее распространенных форм социальной инженерии, использующей комбинацию психологии и вредоносного ПО. Цель мошенников — заставить жертву перейти по ссылке и выполнить определенное действие, чаще всего, ввести приватный ключ. В 2024 году, согласно отчету CertiK, общий ущерб от фишинговых атак превысил $1 млрд.

Актуальные сценарии фишинговых атаки предполагают использование злоумышленниками различных способов выполнения целевого действия, в том числе:

- email-письма со ссылками на фишинговые ресурсы;

- фальшивые сайты и приложения, в том числе мимикрирующие под реально существующие популярные проекты;

- вредоносные ссылки в соцсетях, особенно во взломанных аккаунтах;

- фальшивые уведомления от «службы поддержки» популярных платформ и проектов;

- мошеннические аирдропы и прочие.

Кроме того, в последнее время практикуются Approve Attack, в ходе которых мошеннические dApps при подключении запрашивают разрешение на управление средствами, а также Ice Phishing, когда пользователей обманом заставляют самостоятельно подписать вредоносные транзакции, не требуя доступа к их приватным ключам.

Рекомендации:

- верифицировать отправителей сообщений через официальные каналы коммуникации;

- внимательно проверять адреса сайтов и гиперссылки, особенно небольшие детали URL;

- использовать многофакторную аутентификацию и другие способы защиты аккаунтов.

«Хакеры больше не просто взламывают кошельки или осуществляют фишинговые атаки на сотрудников. Они проводят долгосрочные, многоступенчатые атаки, направленные на уязвимости людей и систем. Мы все должны постоянно совершенствовать свои протоколы безопасности, как это делали финансовые учреждения на протяжении десятилетий», — прокомментировал актуальные вызовы, стоящие перед криптовалютным бизнесом, Макс Крупышев, CEO CoinsPaid.

Вредоносное ПО и эксплойты

Вредоносные программы и таргетированные эксплойты остаются одной из ключевых угроз для пользователей криптовалют и инфраструктурных проектов. По данным Immunefi, в 2024 году ущерб от эксплойтов составил почти $1,5 млрд — значительная часть потерь пришлась на владельцев DeFi-кошельков, подключившихся к неизвестным или скомпрометированным смарт-контрактам.

Типичные векторы атак предполагают заражение устройств вредоносными файлами. Наиболее распространенных сценарии компрометации включают в себя:

- загрузку программного обеспечения или кошельков с поддельных сайтов;

- подключение кошельков к неизвестным децентрализованным приложениям (dApps) без проверки разрешений;

- установку расширений браузеров, содержащих вредоносный код;

- открытие вложений в фишинговых письмах или скачивание файлов из подозрительных источников.

Рекомендации:

- использовать программные антивирусы и web-инструменты безопасности, такие как VirusTotal и Hybrid Analysis;

- устанавливать только официальные версии криптовалютных приложений, избегая сторонних источников загрузки;

- проводить регулярный аудит разрешений при работе с DeFi-протоколами, особенно функций approve и transferFrom;

- регулярно обновлять ПО, чтобы минимизировать риски использования известных уязвимостей.

Не рекомендуется также использовать публичные Wi-Fi сети при осуществлении любых операций с криптовалютами, поскольку они позволяют осуществлять перехват данных и атаки типа man-in-the-middle (MitM).

Общие рекомендации по безопасности

Подводя итого, можно представить следующий список рекомендаций:

- Создавая криптовалютные кошельки уделять особое внимание сохранности seed-фраз.

- Диверсифицировать метод хранения цифровых активов с целью обеспечения отказоустойчивости и минимизации потенциальных потерь.

- Использовать для хранения криптовалют только проверенные платформы и лицензионное ПО, скачанное из официальных источников, своевременно его обновляя.

- Осуществляя криптовалютные транзакции, особое внимание обращать на правильность адреса получателя, а также соответствие блокчейн-сети и стандарта токена.

- Помнить о методах социальной инженерии и уделять внимание вопросам безопасности, связанным как с используемыми техническими средствами, так и с собственными действиями в сети.